Internet aż huczy od wieści, że Pegasus został zakupiony przez Centralne Biuro Antykorupcyjne. Czym jest słynny Pegasus i czemu wszyscy się go tak boją? Czy CBA faktycznie jest w jego posiadaniu? Czy to zgodne z prawem? Zapraszamy do zapoznania się z poniższym artykułem.

Pegasus – co to jest?

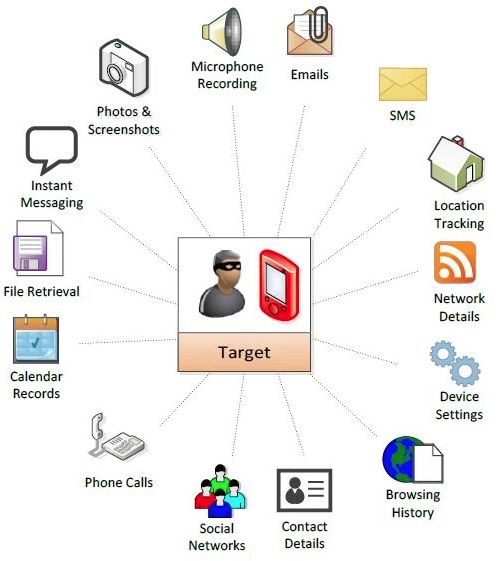

To izraelskie oprogramowanie, które zostało stworzone do szpiegowania. Nie jest to jednak byle jaka aplikacja – to światowej klasy program, który potrafi naprawdę wiele. Pegasus ma możliwość odczytania danych z telefonów, nagrywać prowadzone konwersacje a nawet podglądać ludzi przez kamery różnych sprzętów. Może zatem zostać wykorzystany do inwigilacji – i tego właśnie boją się ludzie.

Jak możemy przeczytać w oficjalnej instrukcji Pegasusa:

“Pegasus to wiodące na świecie rozwiązanie cyber wywiadu, które umożliwia egzekwowanie prawa i działania wywiadowcze do zdalnego i ukrytego wydobywania cennej informacji z praktycznie każdej urządzenia przenośnego. To przełomowe rozwiązanie zostało opracowane przez weteranów elitarnej inteligencji, aby zapewnić rządom sposób rozwiązania problemu przechwytywania wiadomości na dzisiejszym wysoce dynamicznym cyber-polu bitwy. Przechwytując nowe rodzaje informacji z urządzeń mobilnych, Pegasus wypełnia znaczną lukę technologiczną, aby zapewnić jak najbardziej dokładną i kompletną informację wywiadowczą dla twoich operacji”

Cały instrukcja tutaj: https://www.documentcloud.org/documents/4599753-NSO-Pegasus.html

Kto stworzył Pegasusa?

Oprogramowanie zostało opracowane przez izraelskie przedsiębiorstwo NSO Group, które jeszcze jakiś czas temu ukrywało swoją działalność. Obecnie jednak ich praca jest coraz bardziej doceniana przez rządy różnych krajów. Sama firma promuje aplikację jako potrzebną i przydatną w walce w terroryzmem oraz innymi, nielegalnymi przedsięwzięciami, takimi jak gangi narkotykowe, handel dziećmi, itd.

Które kraje mają dostęp?

Sprzedaż Pegasusa poza granice Izraela (a co za tym idzie również dla CBA) musi być za każdym razem zaaprobowana przez tamtejsze ministerstwo obrony kraju. Wiadomo już, że był on sprzedawany wykorzystywany wielokrotnie na Bliskim Wschodzie, m.in. w Arabii Saudyjskiej, Maroku oraz Zjednoczonych Emiratach Arabskich. Jednak od jakiegoś czasu można także zauważyć, że w Europie także są ślady używania Pegasusa. Mało tego, podobno również w Polsce znajdzie się dowody na korzystanie z systemu. Pegasus – CBA? Całkiem możliwe, nie od dziś wiadomo iż służby posiadają różnie narzędzia oraz technologie do inwigilacji.

Kto się boi Pegasusa?

Boi się go każdy, choć tak naprawdę nie wszyscy powinni. Służby nie wykorzystają przecież tak prestiżowego programu do śledzenia niewinnych rozmów bądź podglądania zwykłych mieszkańców kraju. Tak naprawdę drżeć ze strachu powinny osoby, które mają coś do ukrycia. Przestępcy, dzięki Pegasusowi zostaliby wystawieni władzom na widelcu, co mogłoby zwiększyć bezpieczeństwo kraju. Mimo wszystko jednak społeczeństwo obawia się, że oprogramowanie wykorzystane zostanie w niewłaściwy sposób, czyli do inwigilacji wszystkich obywateli..

W jaki sposób działa oprogramowanie?

Wieść o możliwej inwigilacji przez Pegasusa została przekazana przez informatyków pracujących w Kanadzie, w Toronto. Odkryli oni bowiem narzędzie, zawarte w systemie, które może służyć właśnie do tego celu. Przerażająca informacja rozprzestrzeniła się po świecie, a razem z nią – instrukcja działania oprogramowania. Okazało się, że Pegasus może być zainstalowany zdalnie w każdym smartfonie i to bez wiedzy właściciela. Mało tego, posiada on umiejętność automatycznego usunięcia się z telefonu oraz zatarcia wszelkich śladów swojej bytności, jeżeli tylko zaistnieje możliwość, że został wykryty. Otóż ma on dostęp do wszystkiego, co znajdzie na urządzeniu – maili, wiadomości, zdjęć, konta prowadzonych w mediach społecznościowych, programów, dokumentów, itp., itd. Pegasus pozwala również na zmianę ustawień w „zaatakowanym” telefonie, założenie w nim podsłuchu a nawet na włamanie się do kamerki i podglądanie właściciela smartfonu.

Niedużo mu potrzeba…

Pegasus oczywiście wymaga od osoby, która go używa, ogromnej wiedzy i doświadczenia. Dodatkowo, aby go uruchomić i zainstalować zdalnie na urządzeniach potrzebne są komputery, które posiadają algorytmy potrafiące łamać zabezpieczenia. Jednak to i tak niewiele w przypadku tak potężnego oprogramowania i możliwości jakie ma CBA.

Pegasus w Polsce?

Kilka dni temu analizy oraz monitorowanie Internetu wykazały niestety, że w naszym kraju Pegasus również działa. Tak przynajmniej twierdzą ci sami informatycy z Kanady, którzy wykryli jego zdolność do inwigilacji. Pracownicy firmy CitizenLab oznajmili, że system znalazł się w rękach którejś z polskich służb, ponieważ wykryli jego aktywność w Polsce (dowodem na to ma być m.in. to, że operator oprogramowania miał nazwę witryny z końcówką „.pl”). Szybko natomiast ustalone zostało które służby nabyły licencję Pegasusa i wszystko wskazuje na CBA, które wykorzystało do tego środki z dotacji uzyskanej z Funduszu Pomocy Ofiarom Przestępstw. Skąd to podejrzenie? Otóż dzięki kontroli NIK wyszło na światło dzienne, że to właśnie CBA otrzymało ze środków publicznych aż 25 milionów polskich złotych na nabycie cyt. „środków techniki specjalnej służących do wykrywania i zapobiegania przestępczości”.

Czy używanie Pegasusa jest legalne?

Okazuje się, że oprogramowanie może być nielegalne, jeżeli chodzi o opcję inwigilacji obywateli. Właśnie z tego powodu firma, która odpowiada za jego stworzenie, czyli NSO Group, została niedawno (w 2019 roku) pozwana przez organizacje broniące praw człowieka. Ich warunki są jasne – chcą, aby sprzedawanie Pegasusa za granicę zostało zakazane. Organizacje powołują się na wielorazowe śledzenie sprzętów należących do aktywistów i dziennikarzy. Takie incydenty to natomiast, według nich, jawne naruszenie podstawowych praw człowieka.

Czy CBA i Pegasus mają coś wspólnego? Czy CBA kupiło Pegasusa? Czy polskie służby działają zgodnie z prawem? Nikt nie przyznaje oficjalne, że Centralne Biuro Antykorupcyjne faktycznie zakupiło system. Sama instytucja stanowczo zaprzecza, ażeby taka sytuacja miała miejsce. Istnieje jednak kilka dowodów, które mogą świadczyć o tym, że Pegasus działa w Polsce. Na ten moment NIK oraz władze Funduszu Sprawiedliwości nie potwierdzają informacji czy CBA kupiło w 2019 09 narzędzia, program czy technologie od firmy NSO Group.

2020 – nowe informacje dot. Pegasusa

Specjaliści od bezpieczeństwa w sieci do znudzenia powtarzają podstawowe zasady odpowiedniego zachowania w internecie takie jak unikanie wchodzenia na podejrzane strony czy klikania w linki pochodzące z niewiadomych źródeł. Wszystko po to, by zabezpieczyć swój sprzęt przed złośliwym oprogramowaniem szpiegowskim. W przypadku użycia systemu Pegasus jednak i to nie wystarczy, bo może on zhackować telefon czy komputer bez klikania w niebezpieczne linki.

Pegasus hackuje bez klikania w linki

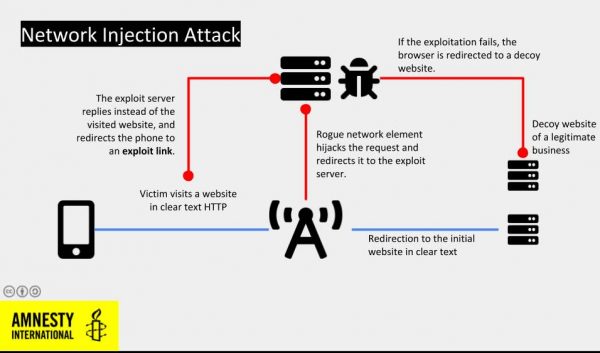

Przekonał się o tym marokański dziennikarz i aktywista na rzecz praw człowieka Omar Radi, który według raportu przygotowanego przez Amnesty International przez ponad rok był podsłuchiwany przez władze swojego kraju właśnie przy pomocy tego jednego z najbardziej zaawansowanych systemów szpiegowskich na świecie. Marokańczyk wiosną 2019 roku na Twitterze skrytykował sędziów skazujących uczestników protestów antyrządowych w mieście al-Husajma. To właśnie wtedy władza zaczęła go podsłuchiwać. Użyto do tego celu Pegasusa, który przekierował ruch danych z jego iPhone’a na specjalny serwer infekujący złośliwym kodem. Radi nawet się nie zorientował, że połączenie jest „zarażone”, a dzięki temu, że tak się stało, władze uzyskały dostęp do wszystkich danych z jego urządzenia i mogły go podsłuchiwać. Prawdopodobnie wykorzystano do tego celu IMSI Catcher, który władze w wielu krajach stosują do prowadzenia podsłuchów. Jednym z producentów takich urządzeń jest NSO Group, czyli izraelska firma, która stworzyła Pegasusa.

Warto zwrócić uwagę, że Radi na to, co robi w internecie uważał jak mało kto. Wiedział, że walczy z państwem, które nie jest demokratyczne i nie chroni wolności słowa, więc nie korzystał z komunikatorów, które nie są szyfrowane oraz niezabezpieczonych stron. A mimo to, władzom udało się go „zhackować”. Jako że każdy system ochrony jest tak silny, jak jego najsłabsze ogniwo, wystarczył jeden element, który nie zadziałał. Jeśli na którejś z odwiedzonych za pośrednictwem iPhone’a dziennikarza stron znalazła się jakakolwiek treść, w której adresie nie było https, czyli szyfrowania protokołu, to już droga do podsłuchu była otwarta. Złośliwy kod dał marokańskim służbom specjalnym pełen dostęp do telefonu Radiego, do wszystkich jego rozmów i komunikatorów, a wszystko co od tej pory robił zostało wykorzystane przeciwko niemu.

Nowy typ ataku

O tym, że marokański dziennikarz był inwigilowany przez władze przekonani są zarówno szef laboratorium bezpieczeństwa Amnesty International Claudio Guarnieri, jak i międzynarodowe laboratorium Citizen Lab, które badało ten przypadek. To był nowy typ zautomatyzowanego ataku z użyciem specjalistycznego oprogramowania szpiegowskiego, który zostawia bardzo mało śladów, co odróżnia go od tradycyjnych ataków wymagających kliknięcia w zainfekowany link. – Po przeanalizowaniu elektronicznych odcisków palców udało nam się potwierdzić, że infrastruktura wykorzystana do tego ataku jest produkowana przez NSO Group – skomentował sprawę Guarnieri.

Czy jest się czego bać?

W Polsce od kilku miesięcy toczy się dyskusja na temat tego czy CBA zakupiło system Pegasus i ma tak potężne narzędzie do inwigilacji obywateli. Teoretycznie przeciętny człowiek nie powinien obawiać się użycia wobec niego akurat tego systemu, ponieważ nie robi raczej niczego, co byłoby aż tak interesujące dla służb specjalnych. Nie zmienia to jednak faktu, że nieustannie należy przypominać o podstawowych zasadach, których przestrzeganie w internecie gwarantuje ochronę przed bardziej przyziemnymi zagrożeniami, które na nas czyhają, takimi jak próby wyłudzenia pieniędzy czy danych, które mogą komuś posłużyć do kradzieży naszej tożsamości. Niestety sprawa Omara Radiego przypomina jednak, że wraz z rozwojem technologii nawet najbardziej uważne korzystanie ze sprzętu może nie wystarczyć, byśmy czuli się naprawdę bezpiecznie.

Znane ofiary Pegasusa

Pegasus w zamyśle miał służyć walce z terroryzmem. Jego założeniem było pozwolenie na inwigilowanie wybranych jednostek, które korzystają ze smartfonów w systemie iOS oraz Android, używając niewykrytych przez producentów owego sprzętu, jak i oprogramowania luk. Większość takich ofiar w prawdzie nie zdaje sobie sprawy z tego, że to właśnie na ich urządzeniach został zainstalowany soft, który daje przyzwolenie na śledzenie czynności realizowanych przy użyciu danego urządzenia. Proces zainfekowania urządzenia przez Pegasusa może opierać się nawet na przypadkowym kliknięciu w specjalnego linka, który wysyłany jest celowo do spreparowanego odbiorcy, na zdalnym zainfekowaniu urządzenia poprzez podmianę danych pobieranych przez smartfon, co może mieć miejsce podczas korzystania z internetu lub poprzez fizyczne przejęcie danego urządzenia.

Ofiarami samego Pegasusa byli dziennikarze takich redakcji jak: Bloomberg, France 24, New York Times, Economist, Reuters, czy nawet Wall Street. Z ponad 50000 osób inwigilowanych, blisko aż 1000 z nich pochodzi z Europy. Z czego blisko 180 przypadków to dziennikarze wyżej wymienionych redakcji. Niektórzy z nich, którzy byli przedmiotem inwigilacji, w niedalekiej przeszłości opuściło ziemski padół. Na liście poszkodowanych byli również duchowni, ministrowie, rodziny polityków, a również aktywiści. Co nietrudne do domyślenia się, uzyskane przez Pegasusa dane nie łączą się w żaden sposób z walką z terroryzmem. W prawdzie inwigilowany może być praktycznie każdy, kto z jakiegoś powodu jest niewygodny dla władz danego kraju. Pełnej listy pokrzywdzonych szkodliwego Pegasusa jeszcze nie opublikowano, jednakowoż już teraz wiadomo, iż można tak znaleźć osoby z takich państw, jak Azerbejdżan, Kazachstan, Bahrajn, Maroko, Meksyk, Rwanda, Arabia Saudyjska, Indie, Węgry, czy także Zjednoczone Emiraty Arabskie.

Jak bronić się przed Pegasusem?

Pegasus, tak samo jak inne programy śledzące zostały stworzone w taki sposób, aby inwigilować dyskretnie, dlatego więc najtrafniejszą obroną jest żelazny rozsądek oraz dbanie o pełne bezpieczeństwo telefonu. Istnieją najróżniejsze metody obrony, jednak są i takie, które pozwalają nieco bardziej zwiększyć bezpieczeństwo, gdzie podstawą zawsze jest aktualizacja aplikacji oraz systemu, bowiem nieaktualne, czyli pełne luk aplikacje są łatwym kąskiem. Niestety także te starsze urządzenia, które uzbrojone są w przestarzałe systemy operacyjne, są o wiele bardziej podatne na ataki. Warto również unikać klikania w podejrzane linki, to przede wszystkim. A chociaż Pegasusem można inwigilować nawet najnowsze smartfony, codzienne ich resetowanie może w sposób znakomity utrudnić ataki, gdyż większość ze złośliwego oprogramowania najzwyczajniej w świecie nie przetrwałoby restartu. Używanie trudnych, jak i unikalnych haseł też może pomóc, jest tu również mowa o stosowaniu menedżerów haseł, takich jak 1Password, a nawet LastPass, klucza U2F, czy uwierzytelniania dwuskładnikowego. Co również ważne, a wręcz banalne, nie wierzmy w bajki, ponieważ nie istnieje żadne oprogramowanie, które będzie w stanie wykryć inwigilację. Do tego zawsze będzie potrzebna solida analiza. A jeżeli ktokolwiek oferuje takie oprogramowanie, to z całą pewnością jest to najzwyczajniejsza w świecie podpucha. Warto na siebie uważać.

Nie tylko Pegasus szpieguje!

Warto zwrócić uwagę, również na to że Pegasus nie jest jedynym rozwiązaniem do zdalnej inwigilacji użytkowników smartfonów. Oprogramowanie takiego typu można stworzyć z dziecinną łatwością, wystarczy odpowiednia liczba programistów odcinek, których zadaniem byłoby tylko złożenie odpowiednich „klocków”. Cała ta układanka to tylko podatności bezpieczeństwa, które można zakupić chociażby za sprawą brokerów exploitów. Jednym z podobnych oprogramowań do Pegasusa jest SPYPHONE S-Agent, czyli program przeznaczony do podsłuchiwania, monitorowania oraz nadzorowania smartfona z systemem Android. Pozwala on głównie na gromadzenie dokładnych informacji z monitorowanego urządzenia. Program ten zapisuje sms-y odebrane oraz wysłane, ponadto może służyć jako podsłuch telefonu, gdyż zbiera historię rozmów oraz umożliwia ich nagrywanie, a nawet kopiuje każdy kontakt. Do ciekawszych funkcji owego programu z całą pewnością można zaliczyć bardzo dokładny monitoring lokalizacji, który może być przesłany jako punkt zaznaczony na mapie, albo przybrać formę linii na niej narysowanej, która pokaże użytkownikowi dokładną trasę, jaka została przemierzona przez podsłuchiwanego użytkownika urządzenie. Jeżeli zaś mowa o funkcjach dopełniających, warto zaznaczyć, iż program obsługuje również monitoring odwiedzanych stron www, kolekcjonuje zrobione zdjęcia oraz nakręcone filmy danym urządzeniem, a również daje możliwość nieprzerwanego nagrywanie otoczenia. Wszystkie dane gromadzone przez program SPYPHONE S-Agent wysyłane są pod dowolny adres e-mail i przybierają postać raportu. Mogą być one również wysyłane przez WiFi, czy też transmisję danych, wszystko zależy od użytkownika.

Nowe narzędzie wykrywające mające wykrywać Pegasusa, infekuje komputery

Wychodząc na przeciw oczekiwaniom użytkowników komputerów, telefonów i sieci internetowej po pojawieniu się informacji dotyczącej stworzenia systemu Pegasus – oprogramowania służącego do szpiegowania obywateli – zaczęły powstawać oprogramowania umożliwiające wykrycie Pegasusa. Przecież każdy z nas chciałby wiedzieć czy jest inwigilowany przez służby.

Czy należy jednak bezmyślnie klikać w link do pobrania antyszpiegowskiego oprogramowania?

Odpowiedź brzmi: absolutnie nie! Hakerzy wykorzystując sytuację postanowili podszywać się pod Amnesty Internetional i stworzyli fałszywa stronę internetową wiernie odzwierciedlającą oryginał. Podrobiona strona od oryginału różni się tylko kolorem tła, co dla przeciętnego użytkownika jest nie możliwe do zauważenia. Użytkownicy mają możliwość pobrania oprogramowania, które udaje, że wykrywa Pegasusa na naszych urządzeniach. Tak naprawdę twórcy Anti Pegasusa dostają zdalny dostęp do naszego urządzenia i zawartych na nim danych. W rzeczywistości nie ustalono ilu użytkowników sieci zostało zainfekowanych, ale na tą chwilę jeszcze nie jest to zmasowany atak.

Jakie szkody może wyrządzić Anti Pegasus?

Nie ma dokładnych danych dotyczących tego w jakim celu hakerzy zdalnie łączą się z urządzeniami internautów, ponieważ nie zostają wykradane pieniądze z kont banowych. Być może chodzi o przejęcie danych osobowych i późniejsze wykorzystanie, a przecież Anti Pegasus miałby sam przeciwdziałać tego typu procederom. Zdalny dostęp do urządzenia pozwala hakerom również na późniejsze instalowanie różnego rodzaju oprogramowań i wtyczek infekujących nasz sprzęt. Osoby, które ściągnęły złośliwe oprogramowanie tak naprawdę nie są w stanie go zauważyć na swoim komputerze. Anti Pegasus jest tak zaprogramowany, że potrafi omijać zabezpieczenia.

Czy zdecydować się na system Anti Pegasus?

Podsumowując oprogramowanie Anti Pegasus zamiast pomagać w wykryciu systemu szpiegowskiego Pegasus na naszym urządzeniu może wyrządzić więcej szkody niż pożytku. Bardzo trudno jest zauważyć, że nasz komputer został zhakowany.